Die Active-Directoy (Key to the Kingdom) ist aus vielen Unternehmen nicht mehr wegzudenken. Für die meisten Nutzer, werkelt die Active-Directory unauffällig im Hintergrund, ohne das sie jemals mehr davon mitbekommen, als bei der morgentlichen Anmeldung am Computer. Dabei regelt die Active-Directory permanent Zugriffe, Synchronisiert Domain-Controller, Authentifiziert Geräte im WLAN oder VPN-Anfragen und vieles mehr.

Eine unaufgeräumte Active Directory verschlingt nicht nur unnötige Ressourcen für den Betrieb, Synchronisation und Backupressourcen, sondern kann auch ungewollt das eigene Unternehmen für Unbefugte erreichbar machen. Ebenfalls fallen auch fremderstellte Accounts oder mögliche Fehlkonfigurieren Gruppenmitgliedschaften in der Maße an Accounts nur schwer auf.

Aus diesen Gründen ist es wichtig die Active Directory übersichtlich und sauber von unbenutzten Accounts oder Gruppen zu lassen.

Massenhaft erstellte Accounts – PowerShell macht es möglich, innerhalb kürzester Zeit sehr viele AD-Accounts, AD-Gruppen oder Gruppenmitgliedschaften zu erstellen und zu konfigurieren. Es ist praktisch für den Admin, aber birgt auch die Gefahr das zu viele Accounts erstellt werden, die später ungenutzt aber berechtigt mit Initialkennwörtern herumgeistern.

Review des Active-Directory zum Aufräumen und Dokumentieren nutzen

Auch wenn dein Unternehmen keinen Regularien von SOX, PCI, ISO und Co. unterliegen, macht es wirklich Sinn, mindestens einmal im Jahr alle AD-Nutzer und AD-Gruppen zu reviewen. Ungenutzte AD-Nutzer und -Gruppen können dann identifiziert und gelöscht werden.

Nicht mehr ausreichende Informationen in den AD-Attribute „Description“ können nachgepflegt werden.

Der Aufwand ist groß und hängt auch von der Anzahl an Objekten ab, aber in Bezug auf die Sicherheit, Übersichtlichkeit und der Dokumentation, macht es Sinn. Auch ein jährlicher Reset der Passwörter lässt sich damit gut verbinden.

Warum das AD-Objekt-Attribute „description“ so wichtig ist.

„Brotkümmel“ hinterlassen. Ja ich weiß, Dokumentation ist auch heute noch nicht so beliebt in der IT. Viele Leute verschwenden lieber ihre Arbeitszeit mit dem nervigen recherchieren und suchen von Information, was die AD-Gruppe oder der AD-Account macht.

Dabei kann die eine Minute zum nachdenken du ausfüllen des „description“-Attributes, in Zukunft ein vielfaches an Zeit sparen!

In einer Beschreibung sollte zumindest kurz zusammengefasst sein, was die AD-Gruppe oder der AD-Service-Account regelt und am besten noch mit Ansprechpartner (in größeren Firmen).

Hier ein paar Beispiele:

- Zugriff auf und Verbinden der Freigabe Fibu vom Fileserver, Ansprechpartner: Assistent vom CFO

- Ermöglicht RDP Zugriff durch die Firewall auf die Server der Abteilung, Ansprechpartner:….

- Erlaubt Anmeldung an Lexware, Ansprechpartner:

- Verbindet den Drucker, Ansprechpartner: …

Bei AD-Accounts bzw. AD-Service-Accounts sollte das auch gemacht werden

z.B.

- Service-Account für SQL-AGT’s

- Service-Account für Veeam Backup

- Service-Account for Azure/Entry ID Connect/sync

jährliches zurücksetzen der Accountpasswörter

Hierüber kann man streiten wie sinnvoll es ist. Fakt ist, dass die einige Regualieren von SOX, PCI, ISO oder auch die Sicherheitstools wie PurpleKnight oder PingCastle empfehlen, mindestens einmal im Jahr die Kennwörter zu resetten.

Dabei hat man mindestens zwei Umsetzungsmöglichkeiten

– Passwort direkt im AD-Account ändern und dann gleich in der Anwendung, scheduled Task oder Service hinterlegen

– neue Accounts erstellen und den alten Account gegen den neuen Account austauschen.

Letzteres macht bei WIFI Geräten Sinn, wenn diese den für die WIFI Authentifizierung nutzen oder wenn der aktuelle Account nicht mehr den aktuellen Namenskonventionen entspricht.

Und auch hier ist es wichtig die Gunst der Stunde zu nutzen und mindestens mit Screenshots festzuhalten, wo welcher Account oder welches Kennwort in der Anwendung oder Konfiguration hinterlegt ist.

Wenn man sich generell nicht sicher ist, wo der Account und das Passwort über hinterlegt ist, sollte man den Account deaktivieren und schauen wo es nun Probleme gibt. Gibt es innerhalb von z.B. zwei Wochen keine Probleme, ist der Account nicht mehr in Benutzung und kann gelöscht werden.

Überwachen der Aktivitäten im Active-Directory

Am besten lassen sich die Cleanup- oder Passwortresetaktivitäten mit Excel überwachen. Dazu exportiert man alle AD-Accounts, AD-Gruppen und AD-Computer in eine CSV Datei, die dann mit Excel als XLXS gespeichert und mit weiteren manuellen Informationen angereichtert wird.

Herangehensweise und Kriterien für die Bereinigung und das Review der Active Directory

Kriterien für das Bereinigen von AD-Accounts und AD-Computern

Lastlogon:

Wenn das LastlogonDate leer ist, wurde der Account möglicherweise noch nie genutzt, bzw. wird dieser von einer LDAP Anwendung über Azure AD / Entra AD verwendet. Eindeutiger und besser ist da natürlich ein altes LogonDate

PasswordExpired:

Wenn das Passwort abgelaufen ist, sollte der Account auch nicht mehr nutzbar sein, bis es aktualisiert wurde

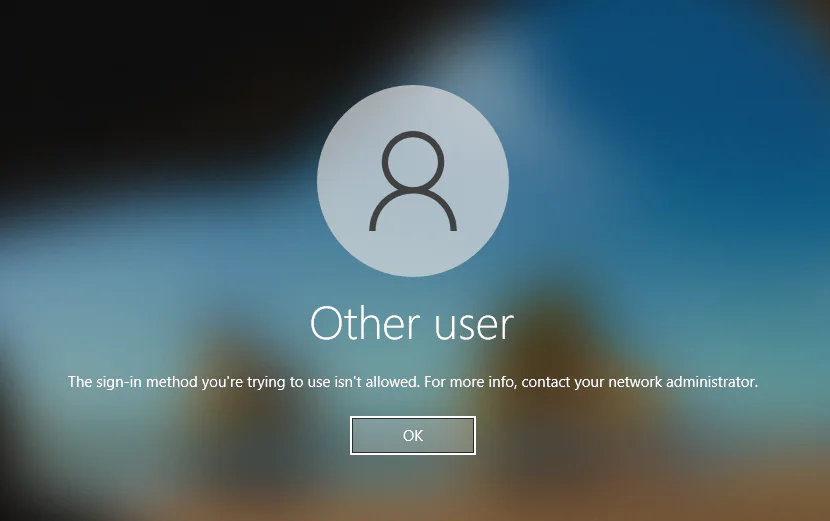

Enabled=$False

Deaktivierte Accounts können in der Regel nicht genutzt werden, außer im Azure AD / Entra AD …

Kriterien für das Bereinigen von AD-Gruppen

- AD-Gruppen die schon sehr alt sind (z.B. 10 Jahre und älter)

- AD-Gruppen die nicht mehr den aktuellen Namenskonventionen entsprechen

- AD-Gruppen die leer sind

Wenn man die Möglichkeit hat NTFS- und Shareberechtigungen über PowerShell auszulesen, kann man auch die Infos zu Rate ziehen, besonders für Gruppen die dem Namen nach oder der Beschreibung Nach NTFS-und Shareberechtigungen regeln sollen.

Ungenutzte Accounts

– deaktivieren

– Mitgliedschaften entziehen

…deaktivieren und dann nach 2-4 Wochen löschen

weitere Beiträge rund um das Active Directory

- Troubleshooting des NodeMCU Lua Lolin V3(ESP8266 ESP-12F) von AZ Delivery

- Hygiene im Active-Directory und notwendige administrative Aufgaben

- Active-Directory Clients mit Powershell inventarisieren

- Userprincipalname mit Powershell vervollständigen

- AD-User und AD-Gruppen mit Powershell bearbeiten

- verbundene Drucker per Powershell als CSV auslesen

- sämtliche Computer der Active-Directory neu starten

- Windows 10 20h2 in die Active-Directory heben

- Computer mit Powershell zur Active-Directory hinzufügen (Add-Computer)